CyberTIM Detect voor Microsoft 365

30%

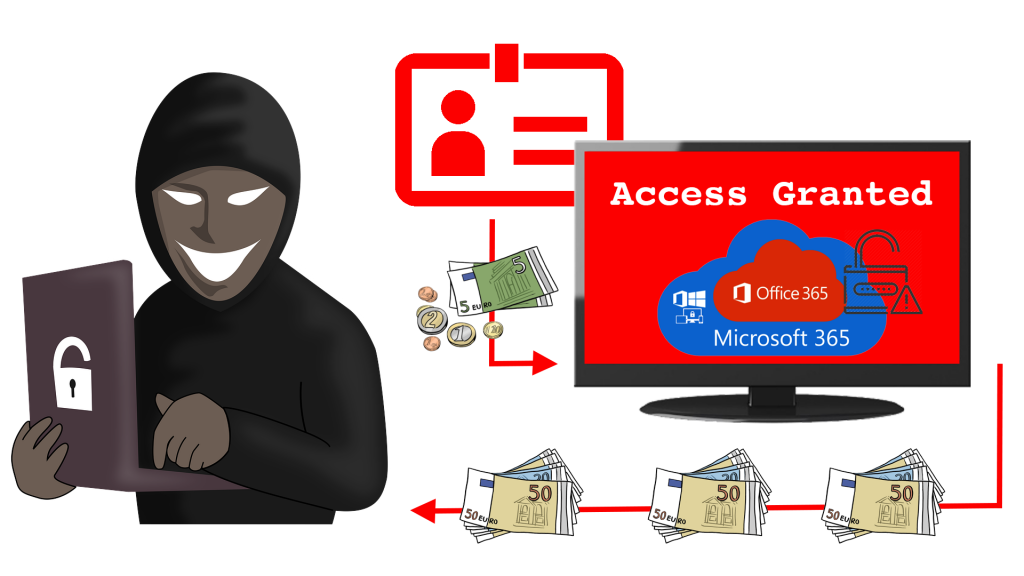

Accountovername in Microsoft 365 is de grootste bedreigingsvector in de cloud geworden. 30% van de organisaties ondervind iedere maand een accountovername, ondanks de e-mail beveiliging.

Bescherm je Microsoft 365 omgeving, detecteer aanvallen en stop breaches!

Microsoft Office 365 is een aantrekkelijk en waardevol doelwit voor aanvallers, want niet alleen de e-mail van een organisatie zit binnen Office 365, het is ook een opslagplaats voor OneDrive en SharePoint documenten en potentieel gevoelige gegevens.

Preventietools en -tactieken zijn tot nu toe onvoldoende gebleken: 30% van de organisaties krijgt iedere maand te maken met account overnames. Ondanks de beveiligingsmaatregelen rondom e-mail voor het stoppen van (spear)phishing en het steeds vaker toepassen van een strikt wachtwoordbeleid met multifactor authenticatie om de accounts te beschermen.Door een cloud-native aanpak is Access42 met CyberTIM Detect voor Microsoft 365 in staat bekende en onbekende aanvallen te detecteren voordat ze leiden tot breaches, zonder te vertrouwen op preventieve beveiliging. CyberTIM Detect voor Microsoft 365 is een managed service en is binnen 20 minuten up en running. Neem de controle terug!

Als een aanvaller eenmaal toegang heeft gekregen tot een Office 365-account, kan hij zich eenvoudig verplaatsen binnen de omgeving.

Nieuwe phishing-aanvallen afkomstig van het interne bedrijfsdomein, of gedeelde bestanden met kwaadaardige code hebben hoge slagingspercentages en leiden tot snelle verspreiding in zowel Office 365 als op de endpoints. Met CyberTIM Detect voor MS365 kunnen deze aanvallen en bewegingen binnen de cloudomgeving snel worden gedetecteerd.

MS365 aanvallers hebben de volgende ( voor de hand liggende) doelen:

- Zoeken naar e-mails, Teams, bestanden met wachtwoorden, financial data, etc

- Setup e-mail forwarding om continu zichtbaarheid te houden

- Fraude via vertrouwde communicatie kanalen naar klanten of interne gebruikers

- Watering hole attacks: besmetten van standaard bestanden

- Ransomware: versleutelen van bestanden

- Exfiltration van waardevolle (e-mail) data

Multi-factor authenticatie (MFA) is niet voldoende....

Legacy Protocols

- POP3, IMAP4, SMTP, MAPI, EWS, en meer

- Gebruikt door veel applicaties en clients

- Ondersteunen geen MFA

Malicieuze Azure apps

- Verleid gebruikers om een app te installeren met permissies om data in te zien

- OAuth bypassed MFA en heeft geen wachtwoord reset

"Stay signed in"

- Aangeraden om het aantal logins te beperken

- Geeft een aanvaller de mogelijkheid om rond te kijken door aan reeds geautoriseerd systeem

Door het automatisch detecteren en prioriteren van aanvaller gedrag, het versnellen van onderzoeken en het mogelijk maken van proactieve threat hunting, neem je met CyberTIM Detect voor MS365 de controle over de beveiliging weer terug.

Brede dekking over de gehele Attacker Kill Chain in Office 365

CyberTIM Detect voor Microsoft 365 neemt activiteitenlogboeken op van meerdere diensten zoals O365, Azure AD, SharePoint/OneDrive, Teams en Exchange. De Detect oplossing is in staat om de O365 applicatie semantiek en de verschillende configuraties te begrijpen, met en zonder toezicht op basis van Machine Learning modellen. Door het analyseren van gebeurtenissen zoals logins, bestandsaanmaak/manipulatie, DLP-configuratie, en mailbox routing configuratie is CyberTIM Detect in staat de gedragspatronen van aanvallers te detecteren binnen de hele Kill Chain. Het resultaat zijn zeer nauwkeurige en actiegerichte detecties die zelfs nieuwe en nog nooit eerder gedetecteerde aanvallers weten te detecteren. De detecties zijn gecorreleerd met alle betrokken account apparaten die het Access42 Cyber Defense Center de prioritering en de juiste context geven om snel te handelen.

De Detect oplossing is in staat om de O365 applicatie semantiek en de verschillende configuraties te begrijpen, met en zonder toezicht op basis van Machine Learning modellen.

Simpel onboarding proces

Informatie doe wij nodig hebben:

- Keuze van cloud locatie (EU of US)

- Domein van de Microsoft 365 Admin die ons toegang moet geven

Acties voor de Microsoft 365 Admin:

- Wij leveren een URL naar de CyberTIM Detect app; Volg de URL om de CyberTIM Microsoft 365 app uit te rollen

- Authenticate to Office 365

- Grant consent to Access42 voor de volgende twee privileges:

- ActivityFeed.Read

- ActivityFeed.ReadDLP

CyberTIM Detect voor Microsoft 365 dekt de hele attack kill chain

| Tactiek | CyberTIM Detect dekking voorbeeld |

|---|---|

| Access | Brute-forcing (including legacy protocols), suspicious logins, adding users to groups |

| Persistence | Creating Power Automate flows, adding new accounts, installing malicious applications |

| Privilege escalation | Adding users to groups |

| Defense Evasion | Disabling security monitoring and logging, bypassing DLP |

| Discovery | Compliance / eDiscovery searching, email search, file enumeration |

| Lateral Movement | Internal phishing, watering hole / file poisoning, endpoint takeover via malicious mail rules |

| Collection | Compliance / eDiscovery searching, email search, file enumeration |

| Exfilltration | High-risk downloads, mail forwarding rules, employee downloading data before termination |

| Impact | Encrypting files for ransom |

Screenshots

If you had a compromised Microsoft 365 account right now,

would you know?