Amerikaanse overheidsinstellingen geven gezamenlijk cybersecurityadvies uit en waarschuwen dat advanced threat groups kwetsbaarheden aan elkaar koppelen om toegang te krijgen tot overheidsnetwerken en om privileges te verhogen. Vanuit het Nederlandse NCSC is dit advies (nog) niet overgenomen.

Achtergrond

Op 9 oktober publiceerde het CISA (Cybersecurity Infrastructure Security Agency) en het FBI (Federal Bureau of Investigation) een gezamenlijk cybersecurityadvies. Het advies, geïdentificeerd als Alert AA20-283A, geeft inzicht in de activiteit van Advanced Persistent Threats (APT) tegen netwerken die verbonden zijn met federale en staats-, lokale, tribale en territoriale (SLTT) overheden. Het alarm geeft aan hoe APT-actoren gebruik maken van de mogelijkheid om hun kwetsbaarheid te chainen (aan elkaar te koppelen) of te misbruiken, waarbij ze een recentelijk bekendgemaakte “elevation of privileges” kwetsbaarheid in hun aanvallen meenemen.

Hieronder volgt een lijst van kwetsbaarheden waarnaar wordt verwezen in het gezamenlijke CISA/FBI cybersecurity alarm:

| CVE | Vendor/Product | CVSSv3 | Tenable VPR* | Disclosed |

|---|---|---|---|---|

| CVE-2019-11510 | Pulse Connect Secure SSL VPN | 10.0 | 10.0 | Apr 2019 |

| CVE-2018-13379 | Fortinet FortiOS SSL VPN | 9.8 | 9.8 | May 2019 |

| CVE-2019-19781 | Citrix Netscaler | 9.8 | 9.9 | Dec 2019 |

| CVE-2020-1631 | Juniper Junos OS | 9.8 | 6.7 | Apr 2020 |

| CVE-2020-2021 | Palo Alto Networks PAN-OS | 10.0 | 10.0 | Jun 2020 |

| CVE-2020-5902 | F5 BIG-IP | 9.8 | 9.9 | Jul 2020 |

| CVE-2020-15505 | MobileIron | 9.8 | 9.5 | Jul 2020 |

| CVE-2020-1472 | Microsoft Netlogon | 10.0 | 10.0 | Aug 2020 |

Analyse

Initiële toegang verkregen via SSL VPN kwetsbaarheid

Volgens het CISA/FBI-alarm maken de APT-actoren “overwegend” gebruik van CVE-2018-13379 om een eerste toegang te krijgen tot doelomgevingen.

CVE-2018-13379 is een path traversal vulnerability in Fortinet’s FortiOS Secure Socket Layer (SSL) virtual private network (VPN) oplossing. Het is in april 2019 door Fortinet gepatcht. Pas nadat in augustus 2019 de details van de exploitatie openbaar waren gemaakt, kwamen er meldingen binnen van aanvallers die de oplossing in het wild exploiteerden.

Naast de kwetsbaarheid van Fortinet die wordt gebruikt om initiële toegang te krijgen, hebben CISA/FBI ook “in mindere mate” APT-actoren waargenomen die gebruik maken van CVE-2020-15505, een kwetsbaarheid voor “remote code execution” in MobileIron’s Core en Connector.

Post-exploitatie elevation of privilege met behulp van Zerologon

Zodra de APT actoren een eerste voet aan de grond hebben gekregen in hun doelomgeving, verhogen ze de privileges met behulp van CVE-2020-1472, een kritische elevation of privileges kwetsbaarheid in Microsoft’s Netlogon. Zerologon is berucht geworden nadat het in eerste instantie werd gepatcht in Microsoft’s Patch Tuesday release van augustus.

Op 18 september gaf de CISA Emergency Directive 20-04 uit in een poging om ervoor te zorgen dat de systemen van de “Federal Civilian Executive Branch” werden gepatcht tegen de kwetsbaarheid.

Zerologon waargenomen als onderdeel van aanvallen in het wild

Op 23 september twitterde het Security Intelligence team van Microsoft dat ze hadden waargenomen dat de Zerologon-exploitaties opgenomen worden als “incorporated into attacker playbooks” binnen de activiteit van de aanvaller.

In een vervolgtweet op 6 oktober noteerde het Security Intelligence team van Microsoft een nieuwe campagne die gebruik maakt van CVE-2020-1472, afkomstig van een bedreigingsactor die bekend staat als CHIMBORAZO, ook wel bekend als TA505, een financieel gemotiveerde nation-state actor.

CISA/FBI waarschuwen voor extra kwetsbaarheden die gebruikt worden voor eerste toegang.

Naast de in recente campagnes geïdentificeerde kwetsbaarheden van Fortinet en MobileIron waarschuwt het CISA/FBI-alarm ook dat deze APT-dreigingsactoren ook een van de volgende kwetsbaarheden kunnen gebruiken om toegang te krijgen tot hun doelwitnetwerken:

- CVE-2019-11510 is an arbitrary file disclosure vulnerability in Pulse Connect Secure SSL VPN

- CVE-2019-19781 is a path traversal vulnerability in Citrix Application Delivery Controller (ADC), Citrix Gateway and Citrix SD-WAN WANOP appliances

- CVE-2020-1631 is a local file inclusion (LFI) vulnerability in Juniper’s Junos OS HTTP/HTTPS service

- CVE-2020-2021 is an authentication bypass vulnerability in the Security Assertion Markup Language (SAML) authentication in PAN-OS when certain prerequisites are met

- CVE-2020-5902 is a path traversal vulnerability in the traffic management user interface (TMUI) in F5’s BIG-IP application delivery service.

Blijvende en terugkerende kwetsbaarheden blijven populair onder dreigingsactoren

Veel van de kwetsbaarheden die in deze gezamenlijke waarschuwing van de CISA/FBI worden genoemd, zijn voor de bedreigende actoren terugkerende en blijvende kwetsbaarheden geworden. Als onderdeel van CISA’s Top 10 Routinely Exploited Vulnerabilities alert verwijzen ze naar zowel de Pulse Secure als Citrix ADC kwetsbaarheden.

In september heeft CISA twee afzonderlijke waarschuwingen (AA20-258A, AA20-259A) afgegeven die aangeven hoe APT-actoren uit China en Iran zich richten op niet gepachte kwetsbaarheden in Pulse Connect Secure, Citrix ADC en F5’s BIG-IP.

Amerikaanse verkiezingsondersteunende systemen zijn toegankelijk, maar de integriteit van de verkiezingsgegevens is intact.

In Alert AA20-283A vermeldt de CISA dat zij activiteiten hebben waargenomen die “hebben geleid tot ongeoorloofde toegang tot systemen ter ondersteuning van de verkiezingen”. Ze vermelden echter ook dat ze, ondanks deze ongeoorloofde toegang, geen bewijs hebben dat de “integriteit van de verkiezingsgegevens in gevaar is gebracht.”

Zerologon moet onmiddellijk worden gepatcht.

Met de laatste waarschuwing van CISA en de FBI, in combinatie met de rapportage van andere leveranciers, lijkt het duidelijk dat Zerologon een van de meest kritieke kwetsbaarheden van 2020 aan het worden is.

Proof of Concept

Een aantal proofs-of-concept (PoC) en exploit-scripts werden kort na het openbaar maken van deze kwetsbaarheden beschikbaar gesteld. Het volgende is een deelverzameling van enkele PoC’s en exploit scripts:

| CVE | Source URL |

|---|---|

| CVE-2018-13379 | GitHub |

| CVE-2018-13379 | GitHub |

| CVE-2018-13379 | GitHub |

| CVE-2019-11510 | GitHub |

| CVE-2019-11510 | GitHub |

| CVE-2019-11510 | GitHub |

| CVE-2019-19781 | GitHub |

| CVE-2019-19781 | GitHub |

| CVE-2019-19781 | GitHub |

| CVE-2020-5902 | GitHub |

| CVE-2020-5902 | GitHub |

| CVE-2020-5902 | GitHub |

| CVE-2020-15505 | GitHub |

| CVE-2020-1472 | GitHub |

| CVE-2020-1472 | GitHub |

| CVE-2020-1472 | GitHub |

Oplossing

Er zijn patches beschikbaar voor alle kwetsbaarheden die worden genoemd in het gezamenlijke cybersecurityadvies van CISA en de FBI. Voor de meeste kwetsbaarheden waren patches beschikbaar na openbaarmaking, met uitzondering van CVE-2019-19781, dat een maand na openbaarmaking patches kreeg.

Zie de individuele adviezen hieronder voor meer informatie.

Indentificeren kwetsbare systemen

Een lijst met Tenable plugins om deze kwetsbaarheden te identificeren is hier te vinden:

- CVE-2019-11510

- CVE-2018-13379

- CVE-2019-19781

- CVE-2020-1631

- CVE-2020-2021

- CVE-2020-5902

- CVE-2020-15505

- CVE-2020-1472

- All CVEs combined

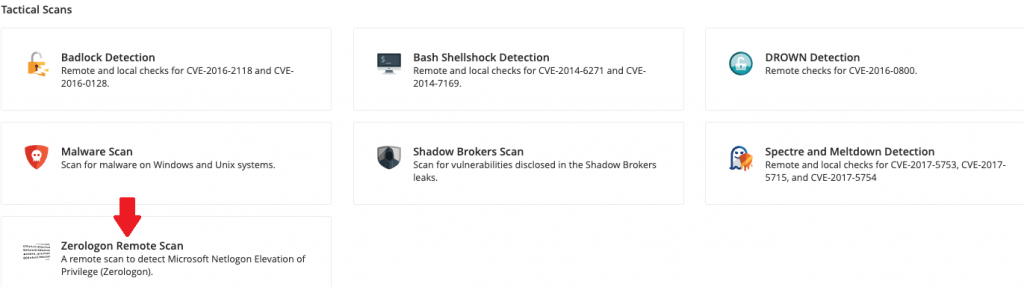

Tenable.io, Tenable.sc en Nessus gebruikers kunnen een nieuw scan template gebruiken dat gericht is op Zerologon. Plugin 140657 en de afhankelijkheden daarvan worden automatisch ingeschakeld binnen de template, en het wordt ook automatisch geleverd met de vereiste instellingen geconfigureerd.

Meer informatie

- Access42 Blog over CVE-2020-1472

- CISA/FBI Alert: APT Actors Chaining Vulnerabilities

- CISA Top 10 Routinely Exploited Vulnerabilities

- Tenable Blog for CISA Alerts AA20-258A, AA20-259A

- Tenable Blog for CVE-2019-11510

- Tenable Blog for CVE-2018-13379 and CVE-2019-11510 Exploited in the Wild

- Tenable Blog for CVE-2019-11510 Used in Ransomware Attacks

- Tenable Blog for CVE-2019-19781

- Tenable Blog for CVE-2019-19781 Exploit Scripts

- Tenable Blog for CVE-2019-19781 Exploited in the Wild

- Tenable Blog for CVE-2020-2021

- Tenable Blog for CVE-2020-5902

- Tenable Blog for CVE-2020-1472