Microsoft heeft een officieel advies uitgebracht voor CVE-2020-0796 inclusief een security patch die de fout verhelpt.

Achtergrond

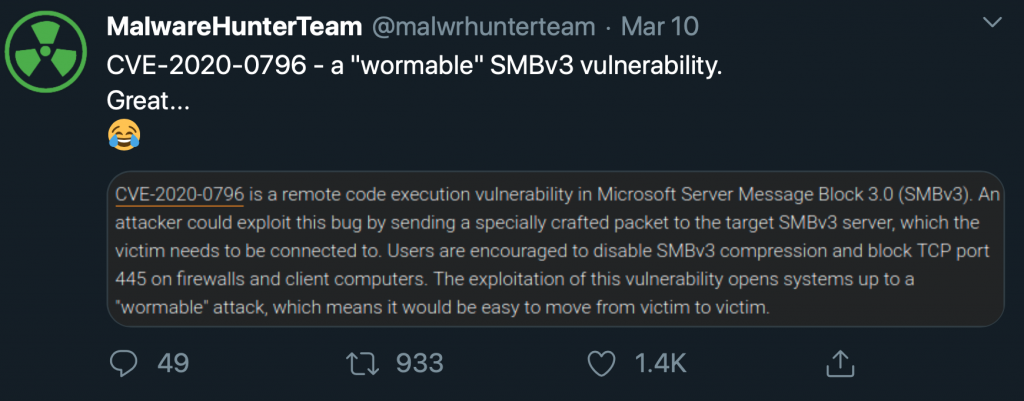

Op 10 maart publiceerde Microsoft ADV200005, een advies voor een kritieke RCE-kwetsbaarheid in Microsoft Server Message Block 3.1.1 (SMBv3). Details over dit beveiligingslek werden oorspronkelijk per ongeluk bekendgemaakt in de blog van een andere beveiligingsleverancier voor Microsoft Patch Tuesday in maart. Kort nadat hun blogpost was gepubliceerd, verwijderde de leverancier de verwijzing naar het beveiligingslek, maar beveiligingsonderzoekers grepen de onopzettelijke openbaarmaking al aan.

Microsoft erkende de kwetsbaarheid uiteindelijk openbaar en publiceerde haar advies ervoor.

Analyse

Microsoft heeft in ADV200005 geen CVE-ID toegewezen voor dit beveiligingslek. Bij de accidentele onthulling van het beveiligingslek werd het echter geïdentificeerd als CVE-2020-0796, wat later werd bevestigd op 12 maart toen Microsoft een out-of-band update publiceerde.

Volgens Microsoft treedt het beveiligingslek op in de manier waarop de SMBv3 server bepaalde verzoeken verwerkt. Voor de SMBv3 Server kan een niet-geverifieerde aanvaller dit beveiligingslek misbruiken door een speciaal vervaardigd pakket naar een kwetsbare SMBv3-server te sturen. Voor de SMBv3 Client zou een aanvaller een gebruiker moeten overtuigen om verbinding te maken met een kwaadaardige SMBv3-server die ze hebben geconfigureerd.

Als het beveiligingslek met succes wordt misbruikt, kan de aanvaller willekeurige code uitvoeren in zowel SMB Server als SMB Client.

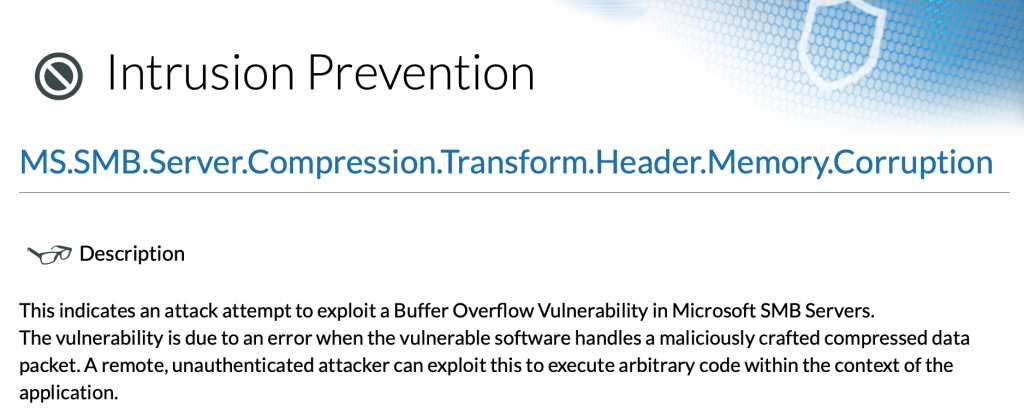

Op basis van een IPS-regel (Intrusion Prevention System) die door FortiGuard Labs is vrijgegeven, lijkt de fout het gevolg te zijn een bufferoverflow die optreedt als gevolg van een fout in de verwerking van gecomprimeerde datapakketten.

Deze nieuwste kwetsbaarheid roept herinneringen op aan EternalBlue, met name CVE-2017-0144, een RCE-kwetsbaarheid in Microsoft SMBv1 die werd gebruikt als onderdeel van de WannaCry-ransomwareaanvallen. Het is zeker een goede vergelijking, zo erg zelfs dat onderzoekers ernaar verwijzen als EternalDarkness. Er is momenteel echter weinig informatie beschikbaar over deze nieuwe kwetsbaarheid en de tijd en moeite die nodig is om een werkbare exploit te maken.

Proof of Concept

Op het moment dat dit blogbericht werd gepubliceerd, was er nog geen proof-of-concept (PoC) voor het publiek beschikbaar. Verschillende onderzoekers hebben sindsdien echter PoC-demo’s gepubliceerd met CVE-2020-0796 om een denial of service-conditie en escalatie van lokale bevoegdheden te creëren.

Marcus Hutchins, onderzoeker voor Kryptos Logic, bekend om zijn inspanningen om de verspreiding van de Wannacry-ransomware te dwarsbomen, creëerde een proof-of-concept dat een denial of service demonstreerde met behulp van CVE-2020-0796 om een ”blue screen of death” te veroorzaken.

Ook blackorbird, een threathunter heeft een werkende PoC:

Oplossing

De volgende versies van Microsoft Windows en Windows Server zijn kwetsbaar:

Product | Version |

|---|---|

| Windows Server | Version 1903 (Server Core Installation) |

| Windows Server | Version 1909 (Server Core Installation) |

| Windows 10 | Version 1903 for 32-bit Systems |

| Windows 10 | Version 1903 for ARM64-based Systems |

| Windows 10 | Version 1903 for x64-based Systems |

| Windows 10 | Version 1909 for 32-bit Systems |

| Windows 10 | Version 1909 for ARM64-based Systems |

| Windows 10 | Version 1909 for x64-based Systems |

Op 12 maart bracht Microsoft een patch uit om dit beveiligingslek op te lossen. We raden organisaties en gebruikers ten zeerste aan om deze patches zo snel mogelijk toe te passen.

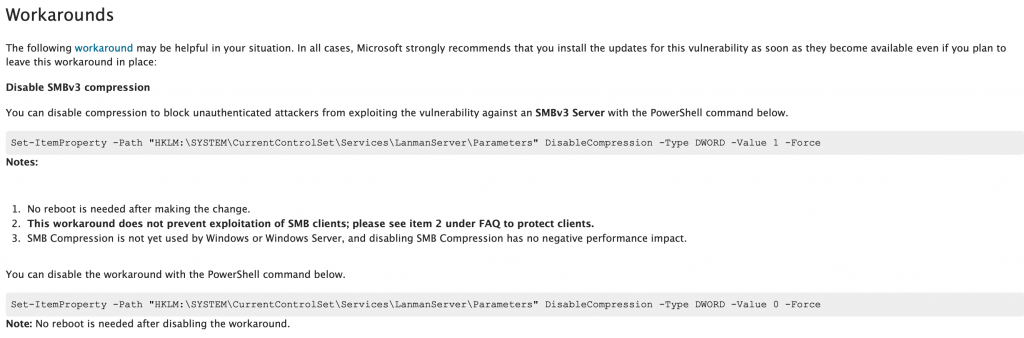

Microsoft had oorspronkelijk een workaround gegeven als onderdeel van hun eerste advies op 11 maart. Deze workaround bevatte een PowerShell-opdracht die compressie voor SMBv3 Server uitschakelt om te voorkomen dat aanvallers het beveiligingslek misbruiken.

Naast het uitschakelen van compressie, adviseert Microsoft om inkomend en uitgaand verkeer op TCP-poort 445 op de perimeter-firewall te blokkeren. Het Computer Emergency Response Team Coordination Center (CERT / CC) adviseert ook om te verifiëren dat SMB-verbindingen vanaf het internet “geen inkomende verbinding mogen maken met een bedrijfs-LAN”. Zie ook het advies van het Nederlandse NCSC: https://www.ncsc.nl/actueel/advisory?id=NCSC%2D2020%2D0189

Hoewel deze tijdelijke oplossingen de exploitatie van SMBv3 Server voorkomen, is het belangrijk op te merken dat SMBv3 Client kwetsbaar blijft totdat patches goed worden toegepast.

Identificeren van kwetsbare systemen

Met de Tenable Nessus scanner is het mogelijk om snel inzichtelijk te krijgen welke systemen kwetsbaar zijn. Voor Nessus is een plugin beschikbaar voor een Local Check (134428) en een Remote Check (134421) beschikbaar.

Zoals altijd kunt u altijd contact met ons opnemen bij eventuele vragen