Op 27 juni rond 10:30 UTC begon een nieuwe ransomware aanval over meerdere landen. De ransomware familie, aangeduid als PetrWrap, is opmerkelijk omdat het traditionele ransomware-gedrag combineert met stealthy propagatie technieken en een destructief aanvalselement. Endpoint Protection klanten van Access42 zijn beschermd tegen alle momenteel geïdentificeerde varianten van de bedreiging.

Naast het versleutelen van bestanden op geïnfecteerde systemen, beweegt PetrWrap letterlijk door het netwerk, door dezelfde EternalBlue-beveiligingslek te gebruiken die door WannaCry vorige maand werd gepupliceerd. Het gebruikt vervolgens een andere techniek om te verspreiden die begint met het stelen van credentials, en gebruikt vervolgens die legitieme referenties om andere systemen op het netwerk te infecteren via ingebouwde Microsoft-tools (WMI en PSEXEC). Ten slotte maakt PetrWrap gebruik van een destructieve techniek die voorkomt dat geïnfecteerde systemen starten met het opstarten van het master boot record (MBR).

Aanvallen zijn gerapporteerd in landen zoals Oekraïne, Rusland, Polen, Frankrijk, Duitsland, Spanje, het Verenigd Koninkrijk, Nederland, India, Israël, Australië en de Verenigde Staten. Sectoren die door deze aanval worden beïnvloed, zijn onder meer overheid, energie, financiën, defensie, telecom, media, maritiem, luchtvaart en vervoer.

PetrWrap Samenvatting / Bevindingen Access42

- Initiële infectie in Oekraïne bereikt door kwetsbaarheid in M.E.Doc software te exploiteren

- Geïnfecteerde systemen proberen dan de infectie te verspreiden naar andere systemen

- Om andere systemen binnen de organisatie te infecteren, steelt de malware credentials en verspreidt zich met ingebouwde Windows-tools

- WMI en PSEXEC:PSEXEC code snippet: C:\Windows\dllhost.dat \\IP ADDRESS -accepteula -s -d C:\Windows\System32\rundll32.exe “C:\Windows\perfc.dat”,#1 10 “USERNAME:PASSWORD”

- WMI code snippet: C:\Windows\system32\wbem\wmic.exe /node:”IP ADDRESS” /user:”USERNAME” /password:”PASSWORD” process call create “C:\Windows\System32\rundll32.exe \”C:\Windows\perfc.dat\” #1 XX \”USERNAME:PASSWORD\”

- Om aanvullende systemen buiten de organisatie te infecteren, probeert de malware het EternalBlue-beveiligingslek te exploiteren

- Om andere systemen binnen de organisatie te infecteren, steelt de malware credentials en verspreidt zich met ingebouwde Windows-tools

- De kwaadwaardige payload begint dan te versleutelen van gegevens, waaronder de Master File Table en MBR

- De aanval creëert een geplande taak om het systeem opnieuw te starten nadat een bepaalde tijd is verstreken (10 tot 60 minuten):

- Code snippet: schtasks /RU “SYSTEM” /Create /SC once /TN “” /TR “C:\Windows\system32\shutdown.exe /r /f” /ST XX:XX (waar XX: XX is de tijd)

- De malware probeert ook zijn sporen te verwijderen door commando’s uit te voeren om gebeurtenislogboeken en de disk change log te verwijderen:

- Code snippet 1: wevtutil cl Setup & wevtutil cl System & wevtutil cl Security & wevtutil cl Application

- Code snippet 2: fsutil usn deletejournal / D C:

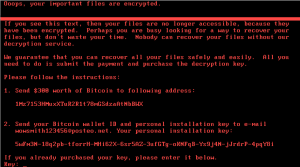

- Bij het opstarten kan de eindgebruiker niet terug in Windows, en in plaats daarvan ziet de eindgebruiker een losgeld notitie (screenshot hieronder). Dit gebeurt omdat PetrWrap de MBR heeft gecodeerd, waardoor het normale Windows-opstartproces wordt verbroken.

Initiële aanvalsvector

Volgens meerdere bronnen werden infecties van PetrWrap eerst geïdentificeerd op systemen die een legitieme update uitvoeren voor de document management software M.E.Doc (http: //www.me-doc [.] Com [.] Ua). Deze software wordt veelvuldig gebruikt door Oekraïense bedrijven, en bedrijven die actief zijn in Oekraïne voor het handhaven van informatie over belasting- en payroll accounting. Uit deze geïnfecteerde systemen kan de ransomware zich verspreiden naar andere systemen met behulp van de hierboven beschreven technieken.

Gebaseerd op de analyse van de M.E.Doc software, en forensische analyse van initieel geïnfecteerde hosts, wordt aangenomen dat de malware voor het eerst werd geïnstalleerd als software update. Verdere rapportage van derden suggereert dat het M.E.Doc-updateproces begon met verspreiding van een nieuwe update met een kwaadaardige payload rond 10:30 UTC. De installatie van PetrWrap is ook gemeld door MEDoc-gebruikers op het forum van het softwarebedrijf (http://www.me-doc.com.ua/forum/viewtopic.php?f=5&t=13781&start=60) in omgevingen waarin alleen deze software aanwezig was.

Betaalmechanisme

De ransomware bouwers vragen een losprijs van $ 300 USD voor elke geïnfecteerde machine en heeft hiervoor een Bitcoin account opgezet via een e-mailadres (wowsmith123456 @ posteo [.] Net) die door de third-party e-maildienst Posteo wordt geleverd. Na kennisgeving van dit incident door de security community, heeft de e-mailprovider aangekondigd dat de dienst naar dit adres is opgezegd vanaf 16:15 UTC (https://posteo.de/blog/info-zur-ransomware-petrwrappetya-betroffenes-postfach -bereits-seit-Mittag-gesperrt). Als gevolg hiervan is het herstel van bestanden tegen betaling van het losgeld niet meer mogelijk voor getroffen slachtoffers, aangezien er momenteel geen mechanisme bestaat dat de ransomware-operators slachtoffers decryptiesleutels kunnen sturen.

Zodra de malware is geïstalleerd op een systeem, creëert het een geplande taak om het systeem een uur na de infectie opnieuw te starten, waarschijnlijk voor verdere verspreiding voordat de destructieve lading wordt gelanceerd. Om dit te bereiken, haalt het systeem een x86 of een x64-versie van een credential stealer, die lijkt op het bekende Mimikatz-tool, binnen.

De ransomware payload maakt gebruik van een combinatie van 2048 bits RSA en 128-bits AES in de Cipher Block Chaining (CBC) modus om bestanden te coderen met extensies die overeenkomen met items uit een hardcoded lijst. Verschillende forums en nieuwsgroepen melden overeenkomsten met de Petya ransomware; Access42 kon echter geen links bevestigen en beoordeelt dat de code structuur van deze nieuwe familie verschilt van Petya’s.

Mocht je slachtoffer geworden zijn:

- Isoleer de besmette systemen zo snel mogelijk van het netwerk

- Schakel het verouderde protocol SMBv1 uit

- Beperkt het gebruik van accounts die “local administrator” zijn

- Zet back-ups terug en zorg de je de betreffende Microsoft patches (MS17-010) installeert voor je weer verbinding maakt met het netwerk.

Deze pagina zal bijgewerkt worden als er nieuws is.