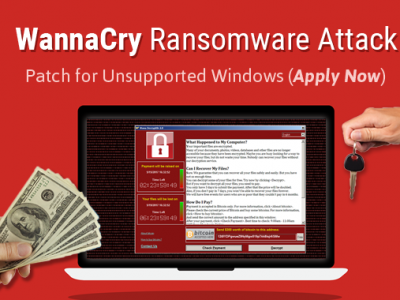

Er bestaat geen twijfel dat je in de afgelopen 72 uur gehoord hebt over de WannaCry Ransomware. Een wereldwijde aanval (12 mei 2017) die in een hoog tempo meer dan 200.000 Windows-besturingssystemen gijzelde en daarmee de wereld geschokt heeft.

In april dit jaar heeft het hackerscollectief The Shadow Brokers (TSB) een van hun heftigste lekken uitgebracht door een groot aantal hackingtools van de Amerikaanse inlichtingendienst NSA online openbaar te maken. Eind april dit jaar werd duidelijk dat er veel interesse is in de vrijgegeven tools vanuit zowel de Chinese als Russiche cyber-community. Er verschijnen onder andere tutorials en demonstraties op het dark web. DoublePulsar en EternalBlue blijken veelbesproken termen te zijn. De ransomware WannaCry maakt misbruik van de kwetsbaarheden die door TSB naar buiten zijn gebracht.

Tijdelijke oplossing

Inmiddels lijkt de wereldwijde aanval met de ingebakken ‘killswitch’ en de door Microsoft vrijgegeven patch van 14 maart 2017 (MS17-010) even stil te liggen. Echter is dit nog maar het begin en gaan er nieuwere varianten aankomen die minder eenvoudig stil te leggen zijn.

Er is door malware researchers en kranten al veel geschreven in het nieuws over de werking van de malware en hoe men zichzelf kan verdedigen. Zie voor een heldere uitleg de website van het NCSC. Zodra een computer is geïnfecteerd, probeert het andere computers op hetzelfde netwerk te infecteren. De besmetting lijkt voorlopig alleen te gaan via phising e-mails.

The Shadow Brokers update

Vandaag (16 mei 2017) hebben The Shadow Brokers een nieuwsbericht gedeeld waarin ze hun toekomstplannen duidelijk maken. Vanaf juni willen ze een abonnement aanbieden waarmee betaalde leden maandelijks nieuwe lekken toegestuurd krijgen. De maandelijkse data dumps kunnen bijvoorbeeld het volgende bevatten:

- web browser, router, handset exploits and tools;

- select items from newer Ops Disks, including newer exploits for Windows 10;

- compromised network data from more SWIFT providers and Central banks;

- compromised network data from Russian, Chinese, Iranian, or North Korean nukes and missile programs;

Dit betekend dat iedereen met een abonnement toegang krijgt tot nieuwe kwetsbaarheden en hier misbruik van kan maken. Nieuwe varianten op WannaCry komen uit die gebruik maken van andere kwetsbaarheden.

One Conferentie

Tijdens de eerste dag van de NCSC One Conferentie (16 mei 2017) benadrukt demissionair staatssecretaris Klaas Dijkhoff van Veiligheid en Justitie nogmaals het belang van het tijdig installeren van updates. De staatssecretaris stelde dat sommige organisaties onvoorzichtig zijn door het niet installeren van updates.

Vanuit Access42 zien we dit “niet patch” gedrag ook veelvuldig terug. Wij helpen op dit gebied meerdere organisaties met het inzichtelijk maken van kwetsbaarheden door middel van vulnerability management. Aangesloten organisaties hebben het inzicht in de kwetsbaarheden én de assets en kunnen deze patchen.

Hoe kun je jezelf nu (en in de toekomst) beschermen?

De beste bescherming op dit moment is zeker te stellen dat de systemen up-to-date zijn. De kwetsbaarheid die misbruikt wordt door WannaCry is CVE-2017-1043 – CVE-2017-0148, als ook genoteerd in het Microsoft Security Bulletin MS17-010. Patches zijn beschikbaar voor Windows XP tot en met Windows 2016 implementaties.

- Wij raden iedereen aan als de updates nog niet zijn geïnstalleerd, zo snel mogelijk patch MS17-010 te installeren. Tot je de patch kan installeren raden we de volgende work arounds aan om het aanvalsoppervlak te verkleinen:

- Disable SMBv1 volgens de stappen zoals beschreven in het Microsoft Knowledge Base Article 2696547 en zoals aangeraden door Microsoft in 2016

- Voeg een regel toe aan de router/firewall om inkomend SMB verkeer naar poort 445 te blokkeren

- Zorg dat je proactief bent als het gaat om ransomware

- Zorg dat alle kritische data regulier wordt geback-upt en controleer of het mogelijk is deze data terug te zetten (restore)

- Zorg dat je patchmanagement hebt ingericht in inzicht hebt in de assets en kwetsbaarheden hierop.

Wij raden organisaties daarnaast aan om medewerkers periodiek te trainen op het herkennen en acteren op ongewenste email én het nemen van aanvullende maatregelen zoals vulnerability management, security monitoring en een schone e-mail ‘wasstraat’.

Mocht je toch besmet zijn, volg dan de volgende stappen:

- Isoleer de geïnfecteerde machines van het netwerk

- Herinstalleer de geïnfecteerde machines

- Zorg dat de systemen voorzien zijn van de laatste updates voor ze weer aangesloten worden op het netwerk

- Zet back-ups terug

- Mocht het niet mogelijk zijn een back-up terug te zetten, verwijder de versleutelde bestanden dan niet. Het is mogelijk dat er binnen een aantal dagen of weken een fix komt. Verschillende analisten doen nu onderzoek; In het verleden is vaker een sleutel vrijgegeven om bestanden te ontsleutelen.

Inzicht krijgen in de kwetsbare systemen

Voor de Tenable producten (waaronder) Nessus hebben wij een policy gemaakt die specifiek op zoek gaat naar systemen die kwetsbaar zijn voor WannaCry en varianten hierop. Deze kunt u hier downloaden.

Klanten van Access42 die gebruik maken van het Tenable Security Center (CV) kunnen binnen het SecurityCenter gebruik maken van de Shadow Brokers Vulnerability detection Dashboard.

Ben je nog geen klant van Access42 of maak je nog geen gebruik van Tenable producten, dan kun je gratis een 60-dagen evaluatie versie van Tenable.io gebruiken om inzicht te krijgen in de kwetsbare assets. Zie ook het blog van Tenable met informatie rondom WannaCry.

Update 16 mei 2017