Bron: Tenable

We zijn nog volop bezig met het zoeken naar kwetsbare Log4j systemen en applicatie, komt Microsoft weer aan met maar liefst 67 CVE’s die aangepakt worden in de december 2021 update ronde. Van deze 67 CVE’s zijn er 7 kritisch (waaronder een Remote Code Execution mogelijkheid op het Remote Desktop Protocol) en 60 belangrijk. Een aantal kwetsbaarheden zijn al gezien in het wild en worden gebruikt voor verschillende aanvallen. Wij raden jullie aan om de december 2021 zo snel mogelijk uit te rollen.

De december 2021 update heeft patches voor o.a.:

- Apps

- ASP.NET Core & Visual Studio

- Azure Bot Framework SDK

- BizTalk ESB Toolkit

- Internet Storage Name Service

- Microsoft Defender for IoT

- Microsoft Devices

- Microsoft Edge (Chromium-based)

- Microsoft Local Security Authority Server (lsasrv)

- Microsoft Message Queuing

- Microsoft Office

- Microsoft Office Access

- Microsoft Office Excel

- Microsoft Office SharePoint

- Microsoft PowerShell

- Microsoft Windows Codecs Library

- Office Developer Platform

- Remote Desktop Client

- Role: Windows Fax Service

- Role: Windows Hyper-V

- Visual Studio Code

- Visual Studio Code – WSL Extension

- Windows Common Log File System Driver

- Windows Digital TV Tuner

- Windows DirectX

- Windows Encrypting File System (EFS)

- Windows Event Tracing

- Windows Installer

- Windows Kernel

- Windows Media

- Windows Mobile Device Management

- Windows NTFS

- Windows Print Spooler Components

- Windows Remote Access Connection Manager

- Windows Storage

- Windows Storage Spaces Controller

- Windows SymCrypt

- Windows TCP/IP

- Windows Update Stack

Kwetsbaarheden voor het uitvoeren van code op afstand (RCE) waren goed voor 38,3% van de kwetsbaarheden die deze maand werden gepatcht, gevolgd door kwetsbaarheden voor het verhogen van privileges (EoP) met 31,3%.

Belangrijk: CVE-2021-43890 | Windows AppX Installer Spoofing Vulnerability

CVE-2021-43890 is een spoofing-kwetsbaarheid in de Windows AppX Installer, die wordt gebruikt om AppX-apps te installeren op Windows 10-systemen. Volgens berichten is deze kwetsbaarheid in het wild uitgebuit. Het is in verband gebracht met aanvallen die verband houden met de Emotet/TrickBot/Bazaloader-familie. Om deze kwetsbaarheid uit te buiten, moet een aanvaller een gebruiker overhalen om een schadelijke bijlage te openen, waarschijnlijk via een phishingaanval. Eenmaal misbruikt, zou de kwetsbaarheid een aanvaller verhoogde privileges geven, vooral als de account van het slachtoffer beheerdersrechten op het systeem heeft. Als patchen geen optie is, heeft Microsoft een aantal workarounds beschikbaar gesteld om bescherming te bieden tegen misbruik van dit beveiligingslek.

Critical: CVE-2021-43215 | iSNS Server Memory Corruption Vulnerability Can Lead to Remote Code Execution

CVE-2021-43215 is een geheugencorruptie kwetsbaarheid in het Internet Storage Name Service (iSNS) protocol. Het iSNS-protocol wordt gebruikt om de communicatie tussen iSNS-servers en -clients te vergemakkelijken. Een ongeauthenticeerde aanvaller op afstand zou dit lek kunnen misbruiken door een speciaal gemodelleerd verzoek naar een kwetsbare iSNS-server te sturen. Succesvolle exploitatie zou een aanvaller code op afstand laten uitvoeren op de iSNS-server. De kwetsbaarheid kreeg een CVSSv3-score van 9,8 op 10 en wordt volgens de Exploitability Index van Microsoft beoordeeld als “Exploitation More Likely”. Gelukkig is iSNS niet standaard geïnstalleerd op Windows-systemen.

Belangrijk: CVE-2021-43883 | Windows Installer Elevation of Privilege Vulnerability

CVE-2021-43883 is een EoP kwetsbaarheid in Windows Installer. Het lijkt erop dat dit een patch-omzeiling kan zijn voor CVE-2021-41379, die in november openbaar werd gemaakt door Abdelhamid Naceri. Naceri onthulde toen ook een aparte zero day die niet lijkt te zijn gepatcht. Naceri wordt echter niet gecrediteerd voor CVE-2021-43883, hoewel hij gecrediteerd wordt voor drie andere CVE’s in de release van deze maand. CVE-2021-43883 kreeg een CVSSv3-score van 7,8 en werd gemarkeerd als “Exploitation More Likely”, wat aangeeft dat de kwetsbaarheid ernstiger is dan de oorspronkelijke kwetsbaarheid. Om deze kwetsbaarheid uit te buiten, zou een aanvaller het doelwit moeten overtuigen om een speciaal ontworpen installatieprogramma te openen om zo verhoogde rechten te krijgen.

Belangrijk: CVE-2021-43240 | NTFS Set Short Name Elevation of Privilege Vulnerability

CVE-2021-43240 is een EoP-kwetsbaarheid in de functie “set short name” van het New Technology File System (NTFS). Het kreeg een CVSSv3-score van 7,8 en werd beoordeeld als “Exploitation Less Likely”. Ondanks het feit dat het als publiekelijk bekend staat genoteerd, werd de ontdekking van deze kwetsbaarheid aan niemand toegeschreven. Eerder dit jaar werd een andere EoP-fout in de NFTS, CVE-2021-31956, uitgebuit als een zero day.

Critical: CVE-2021-43905 | Microsoft Office app Remote Code Execution Vulnerability

CVE-2021-43905 is een RCE kwetsbaarheid in de Microsoft Office app. Het heeft een CVSSv3-score van 9,6 en is geclassificeerd als “Exploitation More Likely”. Om deze kwetsbaarheid uit te buiten, zou een aanvaller een kwaadaardig Microsoft Office-document moeten maken en een gebruiker via social engineering moeten overtuigen om het document te openen. Microsoft zegt dat het voorbeeldvenster geen aanvalsvector is, wat betekent dat het document moet worden geopend en niet alleen vooraf moet worden bekeken. Omdat deze kwetsbaarheid zich voordoet in de Microsoft Office-app, zal de patch voor deze fout worden gedistribueerd via de Microsoft Store als onderdeel van een automatische update.

Critical: CVE-2021-43233 | Remote Desktop Client Remote Code Execution Vulnerability

CVE-2021-43233 is een RCE in de Remote Desktop Client die een CVSSv3 score van 7.5 kreeg. Gezien de aanvallen op het Remote Desktop Protocol (RDP) in het verleden, is het geen verrassing dat Microsoft dit beoordeeld als “Exploitation More Likely”. Om dit lek te misbruiken zou een kwetsbaar doelwit verbinding moeten maken met een kwaadaardige RDP server. Succesvolle exploitatie zou een aanvaller in staat stellen om willekeurige code uit te voeren op de machine van de verbonden client.

Belangrijk: CVE-2021-41333 | Windows Print Spooler Elevation of Privilege Vulnerability

CVE-2021-41333 is een EoP-kwetsbaarheid in Windows Print Spooler die een CVSSv3-beoordeling van 7,8 heeft gekregen en is gemarkeerd als “Exploitation More Likely”. De ontdekking van dit lek wordt toegeschreven aan Abdelhamid Naceri van het Trend Micro Zero Day Initiative, die ook verantwoordelijk is voor twee andere kwetsbaarheden die deze maand zijn gepatcht, en James Forshaw van Google Project Zero. Dit is slechts de laatste in een reeks van kwetsbaarheden die dit jaar zijn onthuld in Windows Print Spooler. Gezien de massale exploitatie van eerdere Print Spooler kwetsbaarheden, moeten gebruikers deze patches zo snel mogelijk toepassen.

Detectiemogelijkheden

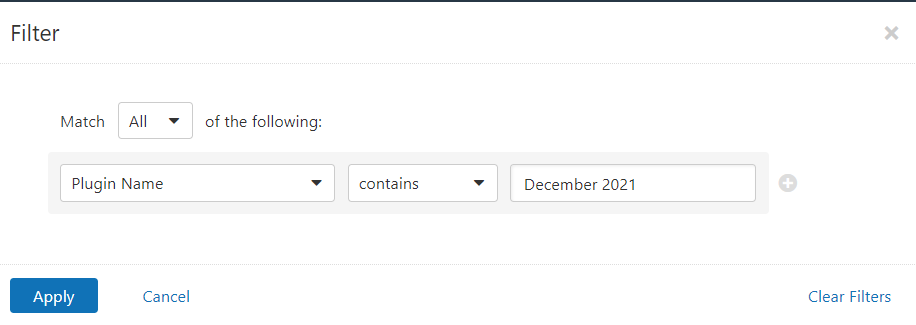

Gebruikers van Tenable kunnen scans maken die zich specifiek richten op onze Patch Tuesday-plugins. Stel in een nieuwe geavanceerde scan, op het tabblad plugins, een geavanceerd filter in voor Plugin Name contains December 2021.

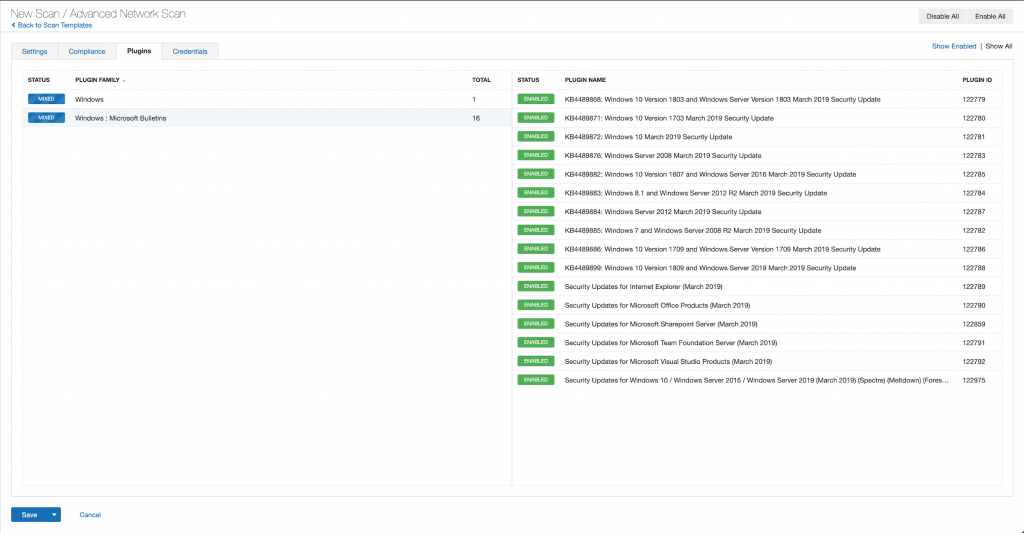

Met dat filter ingesteld, klik op de plugin families aan de linkerkant en activeer elke plugin die aan de rechterkant verschijnt. Opmerking: Als de families aan de linkerkant Ingeschakeld zeggen, dan zijn alle plugins in die familie ingesteld. Schakel de hele familie uit voordat u de afzonderlijke plugins voor deze scan selecteert. Hier is een voorbeeld van Tenable.io:

Een lijst van alle plugins die zijn vrijgegeven voor Tenable’s Patch Tuesday-update van 2021 december vindt u hier. Zoals altijd raden we aan systemen zo snel mogelijk te patchen en regelmatig uw omgeving te scannen om de systemen te identificeren die nog moeten worden gepatcht.

Uiteraard kan Access42 u ook helpen met het inzichtelijk maken van de verschillende kwetsbaarheden. Neem hiervoor contact met ons op.