Terugkijkend naar 2020 zien we een jaar waarin het cyberdreigingslandschap evolueerde naarmate de COVID-19 pandemie vorderde. In deze blog gaan we in op een aantal noemenswaardige gebeurtenissen en kijken we naar de lessons learned van het afgelopen jaar en wat we aan trends mogen verwachten voor 2021.

2020 was het jaar waarin alles veranderde. Door de verschuiving naar thuiswerken gingen veel organisaties hun systemen aanpassen, en omdat de cybersecurity maatregelen vaak achterbleven, maakten adversaries snel gebruik van de zwakke plekken die ze konden vinden.

Verschillende (misbruikte) kwetsbaarheden worden hieronder nog eens kort besproken en laten ook gelijk het belang zien van gedegen patch management, maar soms ook mogelijke kanttekeningen. Daarnaast laat het blog ook indirect de (vervelende) “bug branding” trend zien.

Citrix-files

Het jaar begon omgekeerd, het niet thuis kunnen werken door een ernstige kwetsbaarheid binnen Citrix. Het woord “Citrix-file” is zelfs nog in competitie geweest voor woord van het jaar 2020. De kwetsbaarheid begon al in 2019 als CVE-2019-19781. Dit betrof een (actief geëxploiteerde) RCE-kwetsbaarheid waarmee een Citrix Application Delivery Controller (ADC) kan worden gecompromiteerd. Deze oplossing wordt veelal ingezet als thuiswerkvoorziening en verschillende organisaties zijn als reactie op de kwetsbaarheid gestopt met het faciliteren van thuiswerken waardoor (extra) files werden verwacht. Om het nog gecompliceerder te maken bleken gepubliceerde mitigerende maatregelen niet altijd effectief te zijn.

Onder andere de (Nederlandse) onderzoeksraad voor veiligheid doet nog een onderzoek naar aanleiding van dit beveiligingslek.

Cable Haunt

Verschillende kabelmodems blijken kwetsbaar te zijn voor klassieke buffer overflows. Aanvallen kunnen echter alleen worden uitgevoerd vanaf het lokale netwerk. Onderzoekers ontdekte echter dat deze aanval toch kan worden uitgevoerd vanaf het internet door slim gebruik te maken van WebSocket communicatie.

TCP/IP Stacks

Ripple20

In 2020 zijn 19 kwetsbaarheden in de Treck TCP/IP stack gepubliceerd door het JSOF research lab. Deze TCP/IP stack wordt veelal toegepast in Internet of Things (IoT) en embedded systemen (zoals printers). Soms is sprake van rebranding waardoor niet altijd eenvoudig is vast te stellen of systemen vatbaar zijn.

“Bad Neighbor”

Ook Microsoft publiceerde in 2020 een kwetsbaarheid in de TCP/IP stack. Bij de afhandeling van ICMPv6 Router Advertisements kon een systeem potentieel worden overgenomen.

Zerologon, SIGRed, SMBghost en BlueGate

Microsoft heeft in 2020 ook verschillende kritieke kwetsbaarheden in Netlogon, DNS, SMBv3 en RDP moeten melden.

Een aantal van deze kwetsbaarheden waren zelfs “wormable”. Dat wil zeggen dat ze ingezet kunnen worden voor de (automatische) verspreiding van malware zonder enige gebruikersinteractie.

Solorigate

Eind 2020 werd bekend dat adversaries, waarvan werd aangenomen dat ze werden gesponsord door de Russische staat, software hadden gecompromitteerd die was ontwikkeld en werd beheerd door SolarWinds, een leverancier van IT-monitoring- en beheersoftware. Het ging er heftig aan toe: volgens berichten waren de adversaries in staat malware payloads af te leveren die meerdere Amerikaanse overheidsdepartementen in gevaar brachten.

Logischerwijs is het advies altijd zo snel mogelijk (stabiele) updates, voor beveiligingsproblemen, toe te passen. Solorigate laat echter zien dat, als het gevolg van een succesvolle supply chain attack, dit ook ongewenste gevolgen kan hebben. Updates van SolarWinds Orion zijn namelijk voorzien van malware. Verschillende organisaties, waaronder ook bijvoorbeeld Microsoft en Cisco, zijn indirect slachtoffer geworden van deze aanval. Als een organisatie gebruikt maakt van de betreffende software is de vraag of er sprake is van collateral damage of dat de organisatie ook zelf het doelwit was. Voor 2021 lijkt het er zelfs op dat het einde van de Solorigate nog niet in zicht is.

Diverse bedrijven hebben Indicators of Compromise (IoC’s) gedeeld. Een terugkerende en belangrijke vraag: is er voldoende (historische) loginformatie voorhanden om te kunnen controleren op deze IoC’s?

Lessons learned: Deze cyberaanval benadrukte de noodzaak voor organisaties om na te denken over de beveiliging van hun toeleveringsketen, en de potentiële risico’s die worden geïntroduceerd door externe leveranciers.

Cybersecurity trends 2021

Wij verwachten dat cybercriminelen in 2021 kwetsbaarheden zullen blijven uitbuiten die het gevolg zijn van beperkte middelen en werken op afstand. Hieronder staan een aantal belangrijke bedreigingen waar organisaties zich dit jaar bewust van moeten zijn:

Phishing

Kwaadaardige e-mails met koppelingen of documenten die malware bevatten, blijven een prominente bedreiging. Criminelen ontwerpen ze om zowel technische als menselijke verdedigingsmechanismen te omzeilen. Phishing-e-mails zullen in 2021 een van de belangrijkste bedreigingsvectoren blijven die hackers gebruiken om zowel ransomware- als BEC-aanvallen (business email compromise) uit te voeren, dit blijkt ook uit de cijfers dat ruim 93% van alle geslaagde aanvallen start met een e-mail. Neem hierbij de universiteit van Maastricht of gemeente Hof van Twente als voorbeeld. Organisaties moeten weten hoe ze zich hier beter tegen kunnen verdedigen door aan de ene kant medewerkers bewuster en alerter te maken en aan de andere kant technische maatregelen te treffen.

Ransomware

Ransomware zal in 2021 de meest prominente cyberdreiging blijven voor alle organisaties. De tactieken van ransomware exploitanten zullen evolueren om ervoor te zorgen dat ze preventieve- en detectieve middelen en technieken blijven omzeilen en slachtoffers onder druk blijven zetten om te betalen.

Er zal steeds meer nadruk komen te liggen op dubbele afpersingsaanvallen (double extorsion) waarbij gegevens online lekken om slachtoffers af te persen, met verder gebruik van sociale media om de druk op slachtoffers te vergroten. Andere tactieken zouden een toenemend gebruik van DDoS (Distributed Denial of Service) kunnen zijn om slachtoffers aan te vallen en hen verder onder druk te zetten om te betalen.

Business Email Compromise

Business email compromise (BEC) zal in 2021 een grotere bedreiging worden voor alle organisaties. BEC is het bedriegen van organisaties door criminelen die zichzelf in de betalingsketen van bedrijven plaatsen via verschillende methoden, waaronder social engineering, domain spoofing en account takeover. De BEC-tactieken hebben zich in 2020 verder ontwikkeld, onder meer door zich te richten op inboxen van groepen met frauduleuze instructies om betalingsgegevens voor een klant of leverancier te wijzigen. In 2021 kan BEC voor alle organisaties een even grote bedreiging worden als ransomware.

Office 365

Aanvallen die gericht zijn op gebruikersaccounts voor software-as-a-service (SaaS) zijn een van de snelst groeiende en meest voorkomende problemen voor organisaties, zelfs voordat COVID-19 de enorme en snelle verschuiving naar werken op afstand forceerde. Veel organisaties maken steeds meer gebruik van cloudsoftware en Microsoft domineert de productiviteitsmarkt, met meer dan 250 miljoen actieve gebruikers per maand. Office 365 is voor veel van die gebruikers de basis voor het delen van bedrijfsgegevens, opslag en communicatie, waardoor het een ongelooflijk rijke schatkamer is voor aanvallers.

Zelfs met de toenemende invoering van beveiligingsmaatregelen om gebruikersaccounts te beschermen, zoals multifactor authenticatie (MFA), heeft 40 procent van de organisaties nog steeds te lijden van inbreuken op Office 365, wat leidt tot enorme financiële en reputatieverliezen. In een recente studie kwam analistenbureau Forrester Research met ramingen van de kosten van accountovernames op $ 6,5 miljard tot $ 7 miljard aan jaarlijkse verliezen in verschillende sectoren.

MS365 aanvallers hebben de volgende ( voor de hand liggende) doelen:

- Zoeken naar e-mails, Teams, bestanden met wachtwoorden, financial data, etc

- Setup e-mail forwarding om continu zichtbaarheid te houden

- Fraude via vertrouwde communicatie kanalen naar klanten of interne gebruikers

- Watering hole attacks: besmetten van standaard bestanden

- Ransomware: versleutelen van bestanden

- Exfiltration van waardevolle (e-mail) data

Het wordt steeds belangrijker, nu thuis werken het een “nieuw normaal” lijkt te worden, te zorgen voor detectie mogelijkheden binnen Office 365.

Iedereen wordt privileged user

Vroeger had “privileged access” alleen betrekking op de (domain)administrator- of de root-account (ook wel de “sleutels tot het koninkrijk” genoemd). Maar zoals we weten, ging het bij veel datalekken niet om gecompromitteerde domeinaccounts, maar eerder om privileged accounts van werknemers die toegang hebben tot privileged gegevens.

Privileged access is nu uitgebreid tot bijna alle werknemers. Elke gebruiker wordt nu een privilege gebruiker, niet vanwege de autorisatie van de account waarmee ze zijn uitgerust, maar vanwege de toegang tot gevoelige gegevens. Niet alle privileged toegang is gelijk, en daarom moeten organisaties een op risico’s gebaseerde aanpak hanteren en de juiste beveiligingscontroles toepassen op elke gebruiker op basis van de privileged access die zij hebben tot gevoelige data.

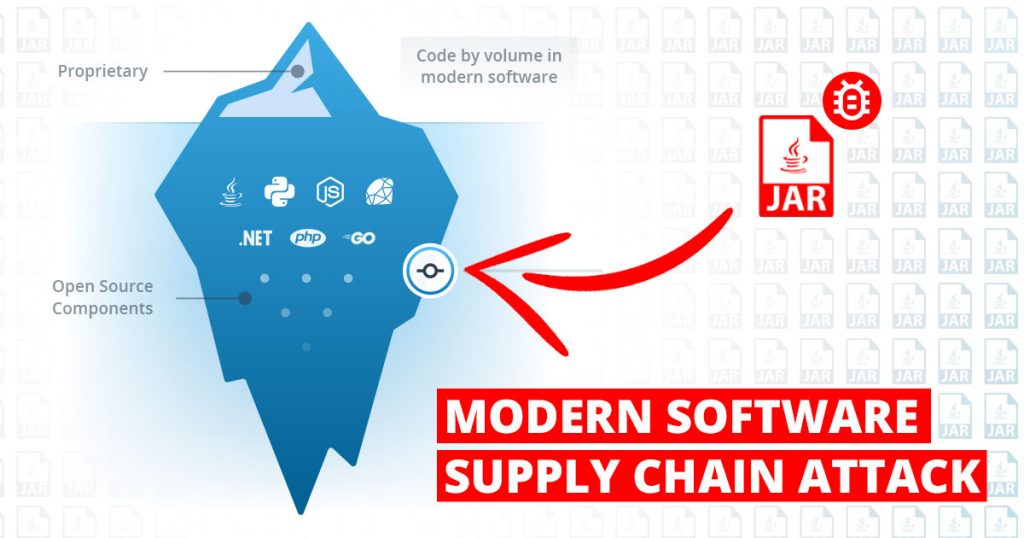

Supply chain attacks

Adversaries zullen zich meer richten op aanvallen op de supply chain in plaats van direct achter grotere doelwitten aan te gaan. Neem als voorbeeld de aanval op Solarwinds. Aanvallen op de supply chain zullen populairder worden in 20021. Aanvallen op de supply chain zullen waarschijnlijk zelfs industrieën treffen die in het verleden zelden zijn getroffen, zoals de vastgoedsector of de gezondheidszorg. Aanvallen eerder in de keten (supply chain) hebben veel meer impact, een hack op een toeleverancier zorgt in potentie voor toegang tot alle afnemers.

Gerichte aanvallen op bedrijfskritische sectoren zullen toenemen. Adversaries zullen zich in 2021 in toenemende mate richten op onderzoek, de farmaceutische industrie en de gezondheidszorg. Hoewel ransomware-as-a-service-exploitanten de belangrijkste tegenstanders zullen blijven, zullen industriële spionagegroepen zich waarschijnlijk bij de jacht aansluiten.

Cybersecurity Verzekeringen

Steeds meer organisaties sluiten een cybersecurity verzekering af om in het geval van bijvoorbeeld ransomware de schade te dekken of eventueel over te gaan tot uitbetaling van het bedrag om data terug te krijgen. Met deze laatste houd je de criminele organisatie in stand, de ransomware loont.

De verwachting is dan ook dat grotere organisaties, waarvan je kan of mag aannemen dat ze een Cybersecurity verzekering hebben, vaker worden aangevallen omdat daar de kans op “omzet” het grootst is.